Домашния въпроси - Виж темата - премахване vinlokera (winlocker)

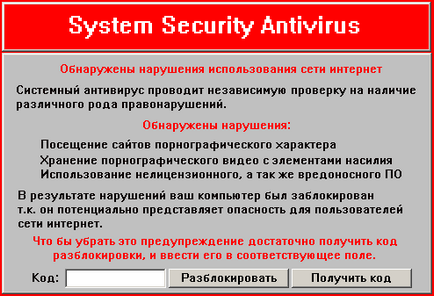

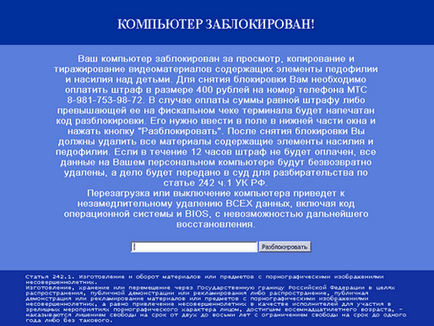

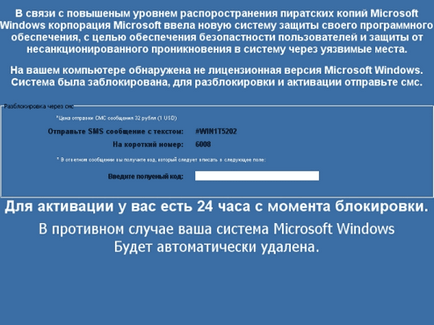

Vinlokery може да изглежда по следния начин:

Веднага, можете да се опитате да използвате AntiWinLockerLiveCD. може би той ще премахне WinLocker автоматично.

Както може да изглежда на пръв поглед, ние говорим за съвсем различни неща. Така че, в първия случай, ние определено трябва да се справят със злонамерен софтуер, а във втория, тя може да изглежда, че ние трябва да бъдем, проблемът на операционната система. Факт е обаче, че и в двата случая на проблема, но на различни етапи. В първия случай, антивирусната програма "проспа" появата на троянски, която веднага започна да изпълнява задълженията си, а във втория, антивирусен софтуер открива "врага", но малко по-късно, защото Той частично изпълнени и да се премине някои стойности в системния регистър. Trojan в този случай е безопасно отстранява Antivirus, но промените в поправки в системния регистър, не са били тук, и е втори удар с глава в статията. Но първите неща, на първо място.

Наскоро, на проблема с премахването на така наречените програми-блокери (Win32 / заключване на екрана), които след активирането (старт), за да блокират работата на потребителя на компютъра, както и за предоставяне на услуги, за да се върнат на същата PC производителност изтръгнат пари чрез изпращане на SMS, за да преведете пари по сметката чрез терминал и т.н. Тя придоби особено значение. За съжаление, няма време да се помогне на услуги антивирусните компании за генериране на отключващ код (Kaspersky Anti-Virus. DrWeb. NOD32), днес са почти безполезни. Това се дължи предимно на огромното разнообразие от опции като програми-блокери, отключване кодове, както и отсъствието на механизъм за отключване на програми. Въпреки това, този зловреден софтуер е много лесно да се отстрани с помощта на диск за зареждане за достъп до регистъра, неактивни копия на Windows. Аз ще се опитам да ви помогне по този въпрос.

Ще опиша втория случай, не е нищо друго освен резултат от poslevirusnoy дейност на компютъра. Т.е. троянски е модифицирана ключ на системния регистър, а троянецът е отменена от антивирусен софтуер, но промените, направени в тях в регистъра са били. ние сега започваме да разбираме всичко това позор.

ВНИМАНИЕ! Не търсете по лесния начин, не се плащат пари за изнудване и шантаж, не са спонсорирани от мошеници. След платежни услуги, отключване на Windows, можете да не се получи.

По този начин, и в двата случая, търсенето на причината за проверка на файлове, отговорни за процеса на зареждане на операционната система, а именно, файл, който е отговорен за стартирането на обвивката на Windows.

userinit.exe файл е част от операционната система Windows и е отговорен за процеса на зареждане на операционната система. Този файл е натоварен с възстановяването на връзката с мрежата и започване на черупката. Процесът е от решаващо значение за функционирането на операционната система. Опитите за да деактивира или изтрие резултат в невъзможност да се зареди операционната система. Така, че е много вероятно, че имаме този файл е повреден или изтрити, или може би това е променено някои ключове в регистъра.

Аз привлека вниманието ви към факта, че този процес никога няма да се види в диспечера на задачите, с изключение на няколко секунди, след като влезете. И, ето, наличието на такъв процес в Task Manager може да означава само едно - компютърът е заразен със зловреден софтуер.

Тъй като този процес е отговорен за зареждане на операционната система, често virusopisaki и дистрибутори на шпионски крият своята програма в процеса. Така например, злонамерени файлове могат да имат едно и също име, но се намират извън директорията% SystemRoot% \ System32. Други злонамерени програми, може да се използва при подобни името на файла и т.н.

За да се премахне всички тези проблеми, ние трябва да карам, която е олекотена версия на Windows XP, който се зарежда от CD. Например, Windows PE руски живо CD. използване на който и да е друг диск не е забранено, е важно, че той е в състояние да работи с системния регистър на Windows неактивни копия, съдържащи се ERD Commander или подобна програма.

Описание на метода на "лечение" на примера на гореспоменатата версии LiveCD. Съветвам ви да се запазят тези джанти са винаги под ръка!

Тя трябва да бъде, както следва (типични стойности):

Userinit = C: \ Windows \ system32 \ userinit.exe,

UIHost = logonui.exe

Shell = explorer.exe

VmApplet = rundll32 Shell32, Control_RunDLL "sysdm.cpl"

Shell = explorer.exe. ако сте написали нещо друго, то това означава, че сте подправен Windows Explorer.

Userinit = C: \ Windows \ system32 \ userinit.exe. От тук се задава на програмата (изброени разделени със запетая), които Winlogon работи, когато потребителят се логва. По подразбиране, Winlogon стартира userinit.exe файл, който на свой ред започва на влизане-скриптове, определя връзката с мрежата, а след това да започне explorer.exe, т.е. Windows потребителски интерфейс.

Разположен на пътя към всяка програма, докато userinit.exe, можете да го изпълните, преди да започнете Windows Explorer интерфейс и, за да зададете пътя СЛЕД - отбележи началото на определено приложение веднага след появата на потребителския интерфейс. Блокери често сменят ключа, като положат пътя до изпълнимия му файл:

Userinit =% systemfolder% \ userinet.exe, [път да изпълним файл блокер]

Моля, имайте предвид, че писателите за последен път на вируси, за да скрият своите творения под имената на "правилните" програми, така че в ключов Shell Explorer.exe може да бъде, който е един от буквата "е" в името - на руски език или в Userinit userinit.exe ключови писти, също съдържащ Руската писмото. Следователно, тип тези линии само с клавиатурата.

6. Коригирайте стойностите на Shell и ключови Userinit до стойностите по подразбиране, който преди това се съхранява папка, от която можете да стартирате вирус и името на файла.

Между другото, наскоро нов вид vinlokera променят и двете: предписване на Shell файл от C: \ Documents и Settings \ All Users \ Application Data \, то също не е промяна на низ Userinit инициализация, сам по себе си заместници userinit.exe файл в C: \ Windows \ system32 \, и заместване на диспечера на задачите на файла - taskmgr.exe в същата директория. В този случай, коригиране на опцията Shell, след рестартиране, ние получаваме една и съща заключена колата.

7. За да се избегне това, отидете в C: \ Windows \ system32 \ и да гледате час на изменението на userinit.exe файл. Winlogon.exe и taskmgr.exe. След това, поставете отметка в explorer.exe файла в директорията C: \ Windows \. В случай на промяна на файлове, сменете ги с оригинален работен компютър (можете да вземете с инсталационния диск на Windows).

Ако някои файлове липсват, опитайте да тече нормално търсене на вашия диск, ако можете да намерите тези файлове след това да ги копирате в съответните директории. Ако не е намерен, а след това да ги вземе с други копия на една и съща операционна система. Ако не се лъжа, файлът userinit.exe също могат да бъдат намерени в папка C: \ Windows \ system32 \ Dllcache \.

Можете да използвате инсталационния диск:

разширите X: \ i386 \ userinit.ex_ C: \ Windows \ system32 \ userinit.exe

където X - диск писмо CD инсталация и операционната система вероятно се намира на устройство C.

8. Стартирайте ръководство, отидете в директорията, съдържаща вируса (какъвто го помнеше) и премахване на файла, съдържащ блокера.

На теория, Windows трябва да бъде отключен, вирусът се отстранява и финансите запазват. Въпреки това, аз ви съветвам да се тества системата с прясна Antivirus.